APEC CBPR - APEC 프라이버스 9원칙, CBPR 인증 기준

□ APEC CBPR 인증 APEC 프라이버시 보호 원칙을 기반으로 기업의 개인정보 보호 체계를 평가하여 인정하는 글로벌 인증제도 □ APEC 프라이버시 9원칙 고지, 수집 제한, 목적 내 이용, 선택권, 무결성, 보호대책, 열람 · 정정, 책임성, 피해 구제 □ CBPR 인증 기준 개인정보 관리 체계 수립, 개인정보 수집, 개인정보 이용/제공/위탁, 정보주체 권리, 무결성, 보호 대책 6개 분야 총 50가지 인증기준 기출문제 (컴시응 131-1-12) CBPR(Cross Border Privacy Rule)

2024. 2. 2.

APEC CBPR - APEC 프라이버스 9원칙, CBPR 인증 기준

□ APEC CBPR 인증 APEC 프라이버시 보호 원칙을 기반으로 기업의 개인정보 보호 체계를 평가하여 인정하는 글로벌 인증제도 □ APEC 프라이버시 9원칙 고지, 수집 제한, 목적 내 이용, 선택권, 무결성, 보호대책, 열람 · 정정, 책임성, 피해 구제 □ CBPR 인증 기준 개인정보 관리 체계 수립, 개인정보 수집, 개인정보 이용/제공/위탁, 정보주체 권리, 무결성, 보호 대책 6개 분야 총 50가지 인증기준 기출문제 (컴시응 131-1-12) CBPR(Cross Border Privacy Rule)

2024. 2. 2.

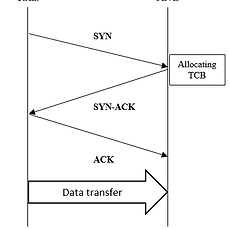

전송 제어 프로토콜(TCP, Transmission Control Protocol)의 4-way handshake

핵심 키워드 ○ TCP 3-way handshake (연결 설정) : SYN, SYN + ACK, ACK ○ TCP 4-way handshake (연결 종료) → Half-Close 기법 : FIN, ACK, FIN, ACK ○ TCP 에서의 패킷 (세그먼트: segment) TCP(Transmission Control Protocol) 네트워크 망에 연결된 컴퓨터의 프로그램 간 데이터를 순서대로, 에러없이 교환할 수 있게 하는 역할을 수행하는 OSI 7Layer 중 4계층인 전송계층에 속하는 프로토콜 TCP 핵심 특성 및 주요 기능 ○ 핵심 특성 : 연결형, 양뱡항, 다중 연결, 신뢰성, 승인, 스트림 중심, 흐름 관리 ○ 주요 기능 - 주소지정 / 다중화 - 연결 수립, 유지, 종료 - 데이터 처리와..

2024. 2. 1.

전송 제어 프로토콜(TCP, Transmission Control Protocol)의 4-way handshake

핵심 키워드 ○ TCP 3-way handshake (연결 설정) : SYN, SYN + ACK, ACK ○ TCP 4-way handshake (연결 종료) → Half-Close 기법 : FIN, ACK, FIN, ACK ○ TCP 에서의 패킷 (세그먼트: segment) TCP(Transmission Control Protocol) 네트워크 망에 연결된 컴퓨터의 프로그램 간 데이터를 순서대로, 에러없이 교환할 수 있게 하는 역할을 수행하는 OSI 7Layer 중 4계층인 전송계층에 속하는 프로토콜 TCP 핵심 특성 및 주요 기능 ○ 핵심 특성 : 연결형, 양뱡항, 다중 연결, 신뢰성, 승인, 스트림 중심, 흐름 관리 ○ 주요 기능 - 주소지정 / 다중화 - 연결 수립, 유지, 종료 - 데이터 처리와..

2024. 2. 1.