반응형

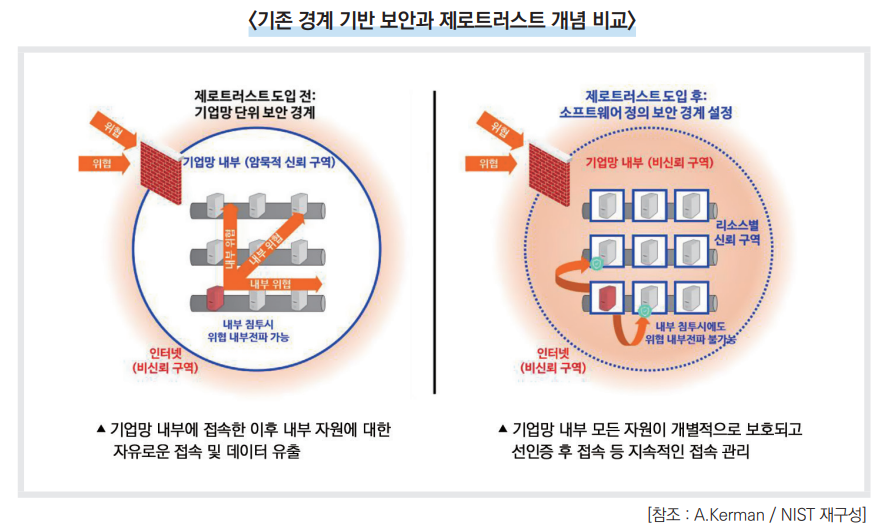

제로 트러스트 보안(Zero Trust Security) 모델의 보안원리, 핵심원칙, 적용분야를

트러스트 보안(Trust Security) 모델과 비교하여 설명하시오.

참고 자료

하기 자료 정독해 보실것을 강추합니다. (↓)

제로트러스트 가이드라인 1.0 (요약서, 전체본)

KISA 한국인터넷진흥원>지식플랫폼>법령·가이드라인>가이드라인>융합보안

KISA 한국인터넷진흥원

www.kisa.or.kr

반응형

'정보관리기술사 > ★ 131회 기출문제 풀이 ★' 카테고리의 다른 글

| (131 관리 1-3) 폭포수 개발 방법론과 애자일 개발 방법론의 특징 및 장·단점 비교 (0) | 2024.01.01 |

|---|---|

| (131 관리 1-13) SBOM(Software Bill of Material) (0) | 2023.09.10 |

| (131 관리 1-12) 객체지향 방법론에서 캡슐화(Encapsulation)와 정보은닉(Information Hiding) (0) | 2023.09.08 |

| (131 관리 1-11) 데이터 표준화의 필요성과 기대효과 (0) | 2023.09.07 |

| (131 관리 1-10) 크리덴셜 스터핑(Credential stuffing) (0) | 2023.09.06 |

댓글